Tunneling adalah dasar dari VPN untuk membuat jaringan privat melalui jaringan internet, tunneling juga merupakan proses yang memiliki tujuan membuat satu jenis paket data jaringan menjadi jenis data lainnya atau suatu pembungkusan protokol ke dalam paket protokol.

Paket ini akan berjalan menuju node tujuan dengan melalui sebuah jalur yang kita sebut dengan tunnel.

Jika kita terjemahkan Tunnel memiliki arti terowongan, sesuai dengan namanya tunnel adalah sebuah jalur (terowongan) khusus yang dapat dilewati oleh data yang akan dikirim tanpa tergangu atau mengganggu data lain yang dilewatinya.

Tunneling menyiapkan suatu koneksi point-to-point logis selama jaringan IP-nya bersifat connectionless. Proses transfer data dari satu jaringan ke jaringan lain ini menggunakan jaringan internet secara terselubung (tunneling).

Tunneling pada VPN memanfaatkan fitur enkripsi yang gunanya melindungi data supaya tidak dapat dilihat oleh pihak yang tidak memiliki izin. Selain itu, fitur ini juga berguna untuk membuat suatu pembungkusan multiprotocol jika diperlukan.

Tunneling juga dikenal sebagai enkapsulasi dan transmisi data VPN, atau paket. Mode tunrl IPSec memungkinkan payload IP dienkripsi dan dibungkus dalam header IP sehingga dapat dikirim melalui internetwork IP perusahaan atau Internet.

Jenis-Jenis Tunnel

EoIP

EoIP atau Ethernet over Internet Protocol merupakan protokol pada MikroTik RouterOS yang membuat sebuah Network Tunnel antarmikrotik router di atas sebuah koneksi TCP/IP. Sehingga apabila kita ingin menyambungkan router1 ke router2 kita harus menggunakan satu segment network yang sama (Bridge).

IPSec

IPSec merupakan seperangkat protokol yang didefinisikan oleh Internet Engineering Task Force (IETF) untuk mengamankan pertukaran paket melalui jaringan IP/IPv6 tidak dilindungi seperti Internet.

IPSec bisa menjaga, mengamankan dan mengotentikasi data antara perangkat rekan IPSec dengan cara menyiapkan per-otentikasi data paket. Rekan-rekan IPSec dapat berupa tim host, atau tim gateway keamanan. Jalur data antara rekan-rekan IPSec bersifat rahasia dan dilindungi. Sumber dan alamat tujuan dienkripsi.

Datagram IP asli dibiarkan digunakan. Header IP asli disalin dan dipindahkan ke kiri dan menjadi header IP baru. Header IPSec dimasukkan di antara dua header ini. Datagram IP asli dapat diautentikasi dan dienkripsi.

IPIP

IPIP atau IP-in-IP merupakan protokol sederhana yang merangkum paket IP di IP untuk membuat tunnel atau saluran antara dua router. Berbeda dengan EoIP yang mengharuskan melakukan Bridge, IP-IP tidak dapat di Bridge, IP-IP mengharuskan kita menggunakan segment IP Address yang berbeda.

L2TP

L2TP atau Layer 2 Tunneling Protocol merupakan terowongan atau saluran yang aman (Tunnel Secure) yang gunanya untuk mengatur alur IP yang menggunakan PPP (Point-to-Point Protokol) untuk di-transmisikan melalui jaringan TCP/IP.

L2TP ini juga biasa digunakan untuk membuat sebuah VPN yang terdapat di jaringan publik, seperti internet.

PPPoE atau Protocol Point-to-Point over Ethernet merupakan protokol jaringan untuk meng-enkapsulasi Frame PPP di dalam Frame Ethernet. PPPoE ini juga di gunakan oleh ISP (Internet Service Provider) yaitu sebuah perusahaan yang menyediakan jasa sambungan Internet dan jasa lain yang berhubungan, untuk membagikan alamat IP untuk client berdasarkan otentikasi dengan username.

PPTP

Protokol Tunneling Point-to-Point adalah metode untuk meng-implementasikan VPN dengan banyak masalah keamanan yang diketahui dengan menggunakan saluran kontrol TCP dan saluran GRE (Generic Routing Encapsulation) untuk merangkum PPP(Protocol Point-to-Point).

Jenis Tunneling

Voluntary Tunneling

Voluntary tunneling, klien memulai proses memulai koneksi dengan server VPN. Salah satu persyaratan tunneling Voluntary adalah koneksi yang ada antara server dan klien. Ini adalah koneksi yang digunakan klien VPN untuk membuat koneksi tunneled dengan server VPN.

Compulsory Tunneling

Dengan Compulsory tunneling ini, koneksi dibuat antara:

- Dua server VPN

- Dua perangkat akses VPN – Router VPN

Dalam hal ini, klien memanggil-masuk ke server akses jarak jauh, dengan menggunakan salah satu dari metode berikut ini:

- Melalui LAN lokal.

- Melalui koneksi internet.

Server akses jarak jauh menghasilkan terowongan, atau server VPN untuk melakukan tunnel data, sehingga memaksa klien untuk menggunakan terowongan VPN untuk terhubung ke sumber daya jarak jauh.

Tunneling VPN dapat dibuat pada lapisan berikut dari model referensi Open Systems Interconnection (OSI):

- Data-Link Layer – layer 2: Protokol VPN yang mengoperasikan layer ini adalah Point-to-Point Tunneling Protocol (PPTP) dan Layer 2 Tunneling Protocol (L2TP).

- Lapisan Jaringan – lapisan 3: IPSec dapat beroperasi sebagai protokol VPN di lapisan Jaringan model referensi OSI.

Protokol Tunneling

Tunneling merupakan cara di mana data ditransfer antara dua jaringan dengan aman. Protocol tunneling tidak mengirimkan frame seperti yang dihasilkan oleh node asalnya begitu saja, melainkan membungkusnya dalam header tambahan yang lebih kecil untuk kemudian melewati terowongan.

Setiap frame yang melewati tunel akan dienkripsi dengan lapisan tambahan enkripsi dan enkapsulasi tunneling, yang juga digunakan untuk mengarahkan paket ke arah yang benar. Enkapsulasi ini kemudian akan dikembalikan ke tujuan dengan deskripsi data, yang kemudian dikirim ke tujuan yang diinginkan.

Protokol dari Tunneling tersebut adalah:

- Protokol Penerusan Titik-ke-Titik (PPTP)

- Protokol Tunneling Lapisan 2 (L2TP)

Protokol tunneling disini memiliki fungsi-fungsi sebagai berikut:

- Perawatan tunel melibatkan penciptaan dan pengelolaan terowongan atau saluran.

- Transfer data VPN, hal ini berkaitan dengan pengiriman aktual data VPN enkapsulasi melalui tunel.

Cara Kerja Tunneling

Ada dua jenis koneksi VPN, PPTP (protokol tunneling Point-to-Point) dan L2TP (protokol tunneling Layer 2).

Kedua terowongan PPTP dan L2TP ini merupakan sesi lokal antara dua titik akhir yang tidak sama. Jika keduanya harus berkomunikasi, jenis tunneling perlu dinegosiasikan antara titik akhir, baik PPTP atau L2TP, maka ukuran yang lebih dapat dikonfigurasi seperti enkripsi, penetapan alamat, kompresi, dll.

Perlu dikonfigurasi untuk mendapatkan keamanan terbaik melalui Internet komunikasi terowongan logis pribadi berbasis. Komunikasi ini dibuat, dipelihara, dan diakhiri dengan protokol manajemen terowongan.

Data bisa dikirim setelah tunel berada di tempat dan klien atau server dapat menggunakan terowongan yang sama untuk mengirim dan menerima data di internetwork. Transfer data tergantung pada protokol tunneling yang digunakan untuk transfer.

Misalnya, setiap kali klien ingin mengirim data atau muatan (paket yang berisi data) ke server tunneling, server tunnel menambahkan header ke setiap paket. Paket header ini berisi informasi perutean yang menginformasikan paket tentang tujuan di seluruh komunikasi internetwork. Setelah muatan diterima di tujuan, informasi tajuk diverifikasi. Setelah itu, server terowongan tujuan mengirim paket ke node, klien, atau server yang menjadi tujuan.

IPSEC Overview

IPsec adalah kumpulan protokol yang berguna untuk mengamankan komunikasi IP dengan cara menambahkan autentikasi dan enkripsi pada setiap paket pada komunikasi IP. IPsec biasanya digunakan untuk lalu lintas data melalui jaringan publik, misalnya internet.

IPsec dapat digunakan untuk koneksi LAN-to-LAN (site-to-site) atau Client-to-LAN (remote access). Peer adalah terminologi yang digunakan untuk menandakan hubungan antara 1 perangkat security dengan perangkat security lainnya. Karena IPsec ini merupakan open standard, biasanya IPsec tunnel dapat dilakukan antara perangkat berbeda merk.

Selama proses membangun IPsec Tunnel, kedua peer akan melakukan negosiasi beberapa parameter. Parameter yang perlu diatur antara lain autentikasi, ankripsi, enkapsulasi, dan key management yang akan digunakan untuk komunikasi. Terdapat 2 fase (phase) dalam negosiasi ini; phase 1 untuk negosiasi pembentukan tunnel (IKE SA); dan phase 2 untuk negosiasi traffic yang akan melintas dalam tunnel (IPSEC SA).

ISAKMP Overview

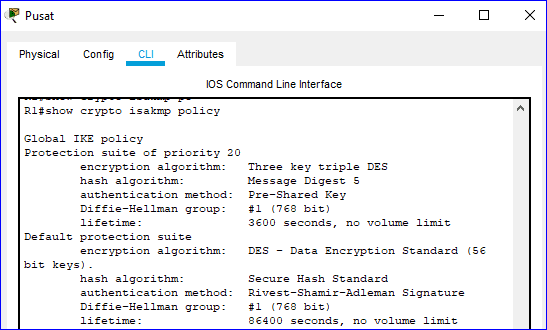

Internet Key Exchange (IKE) sering disebut sebagai Internet Security Association and Key Management Protocol (ISAKMP). Protokol ini adalah protokol untuk negosiasi antara 2 host untuk membangun tunnel untuk phase 1. Supaya tunnel dapat terbangun, maka parameter yang dinegosiasikan harus sama nilainya.

Berikut adalah parameter untuk phase 1 :

- Metode autentikasi, untuk memastikan identitas peer

- Metode enkripsi, untuk melindungi data

- Metode hashing, untuk memastikan data tidak berubah selama transit

- Diffie-Hellman Group, algoritma untuk menentukan kekuatan encryption key

- Batas waktu untuk key, untuk menentukan kapan key akan expired

IKE menggunakan UDP port 500. IPSec ESP dan AH menggunakan protokol nomor 50 dan 51. Jadi pastikan access-list yang digunakan pada interface untuk negosiasi membuka akses untuk protokol 50, 51, dan UDP port 500.

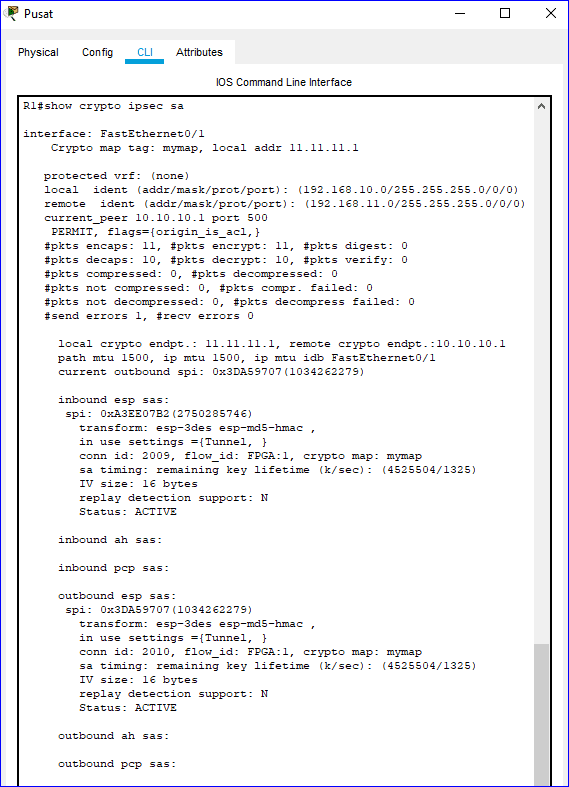

IPsec Tunnel

IPsec tunnel adalah kumpulan dari Security Association (SA) yang dibangun oleh kedua peer. IPsec SA mengendalikan transmisi data di dalam tunnel. Kedua perangkat akan melalukan negosiasi untuk phase 2. Supaya traffic dapat melalui tunnel, maka parameter phase 2 harus sama nilainya.

Berikut adalah parameter untuk phase 2 :

- Transform Set

- Crypto Map

- Access List

Transform set merupakan kombinasi dari protokol sekuriti dan algoritma. Sewaktu IPSec melakukan negosiasi SA, kedua peer harus menggunakan transform set yang sama untuk melindungi flow data.

Crypto map merupakan benang penjahit semua parameter untuk membangun IPSec SA. Berikut parameter yang didefinisikan dalam crypto map :

- Traffic yang akan dienkripsi (access-list)

- Kemana traffic akan dikirimkan (remote peer)

- Local address yang digunakan untuk IPSec Traffic

- Transform set yang akan digunakan

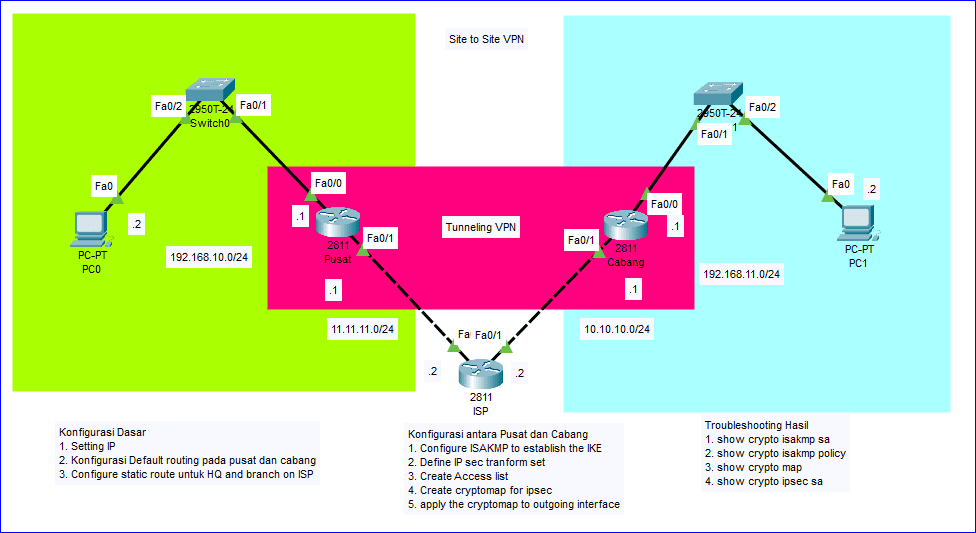

PC0

PC1

ISP

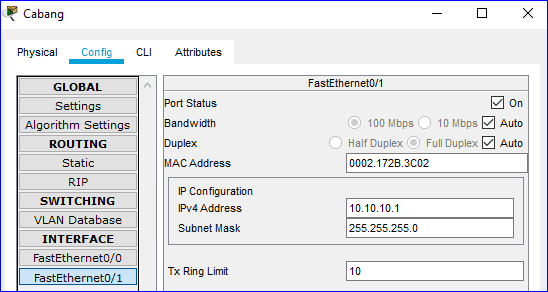

Cabang

Setting VPN

Access List

Interface VPN

Konfigurasi VPN Pusat

Access List

Interface VPN

Troubleshooting

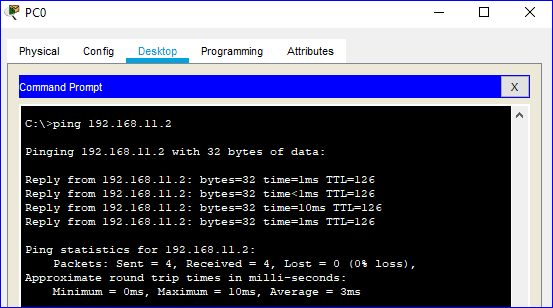

PC0 ke PC1

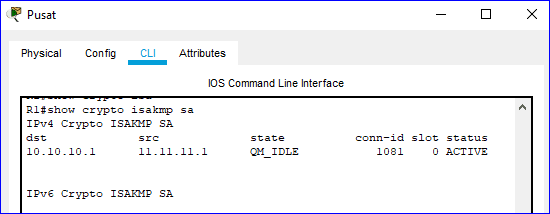

show crypto isakmp sa

show crypto isakmp policy

show crypto map

show crypto ipsec sa

Remove Static Route pada ISP

Lakukan test icmp ada PC0 ke PC1

Ref : [1]

0 Komentar